트러스트 월렛 침해 사고 보고서: 피해 현황, 자금 흐름, VASP 유입 및 대응 전략

December 28, 2025

Disclaimer

본 보고서는 2025년 12월 26일 기준의 온체인 데이터 및 공개 정보를 기반으로 작성되었습니다. 수사 진행 및 추가 데이터 확보에 따라 새로운 사실이 확인될 수 있으며, 특정 지갑 주소의 범죄 연루 여부는 사법기관의 최종 판단에 따릅니다. 추가 데이터셋 제공 또는 원자료가 필요하신 경우 [email protected] 로 연락 부탁드립니다.

1. 총괄 요약

1.1 사고 개요

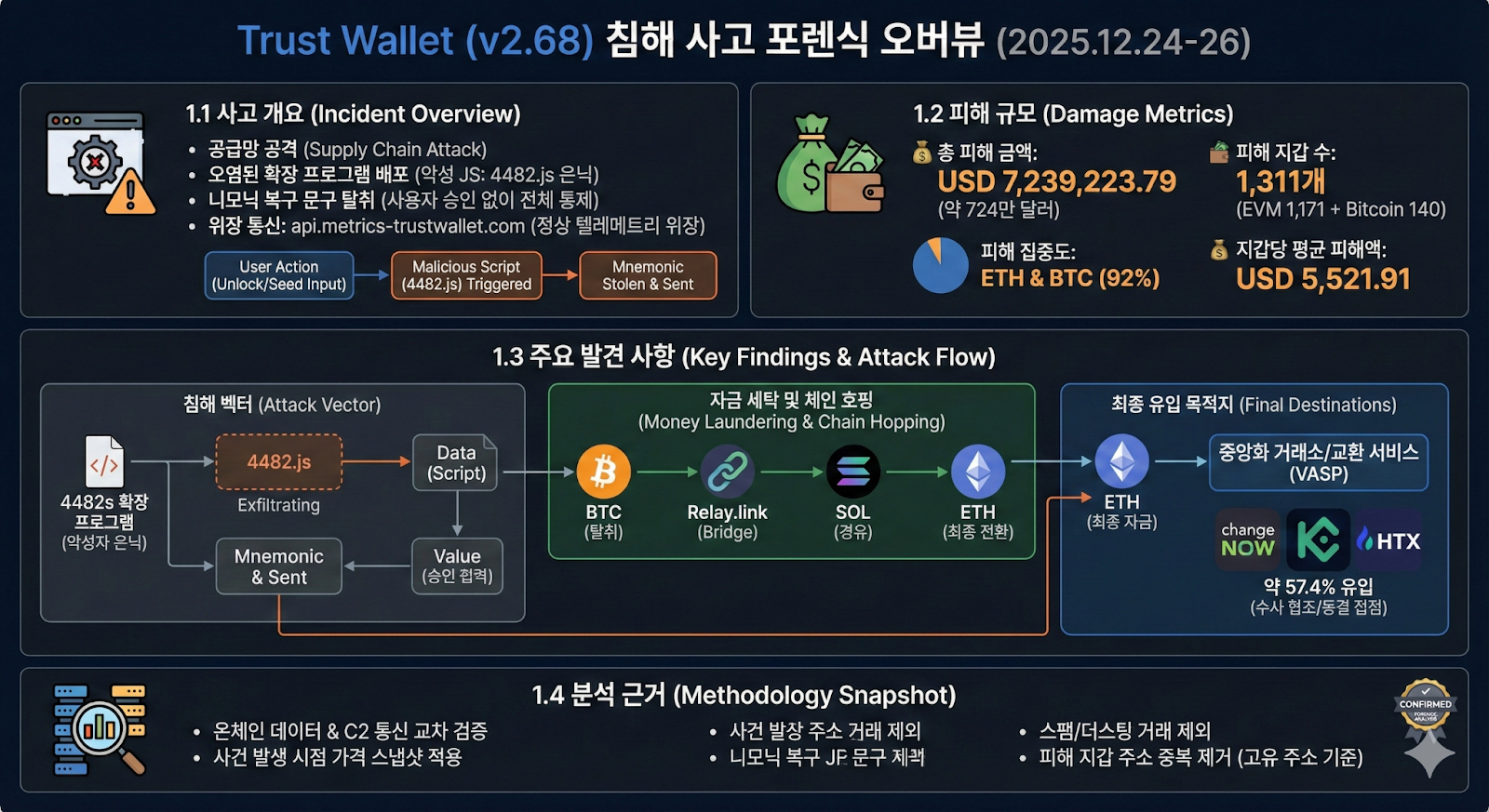

본 보고서는 2025년 12월 24일부터 26일 사이에 발생한 트러스트 월렛(Trust Wallet) 브라우저 확장 프로그램(v2.68) 침해 사고를, 확인 가능한 사실과 근거 중심으로 정리한 포렌식 분석 결과입니다. 이번 사건은 블록체인 프로토콜 자체의 취약점이 아니라, 지갑 확장 프로그램의 배포/업데이트 경로가 오염된 공급망 공격(Supply Chain Attack)으로 보는 것이 합리적입니다.

공격자는 확장 프로그램 내부에 악성 자바스크립트(4482.js)를 은닉·주입했고, 사용자가 지갑을 실제로 사용하는 순간(잠금 해제, 시드 입력 등)에 니모닉 복구 문구(Seed Phrase)를 탈취하도록 설계했습니다. 니모닉이 유출되는 순간부터는 사용자의 추가 승인 여부와 무관하게 공격자가 지갑 전체를 통제할 수 있기 때문에, 피해가 짧은 시간 안에 빠르게 확산될 수 있습니다.

1.2 피해 규모

사건 발생 시점의 현물 가치 기준으로 확인된 피해 규모는 다음과 같습니다.

- 총 피해 금액: USD 7,239,223.79 (약 724만 달러)

- 피해 지갑 수: 1,311개 (EVM 1,171개 + Bitcoin 140개)

- 관련 트랜잭션: 1,906건

- 지갑당 평균 피해액: USD 5,521.91

피해는 이더리움(Ethereum), 비트코인(Bitcoin), 폴리곤(Polygon) 등 총 8개 블록체인 네트워크에서 확인되었고, 전체 피해액의 약 92%가 이더리움과 비트코인에 집중되어 있습니다.

1.3 주요 발견 사항

(1) 침해 벡터(Attack Vector)

확장 프로그램 v2.68에 포함된 악성 자바스크립트(4482.js)가 사용자의 니모닉을 수집해 api.metrics-trustwallet.com으로 전송한 정황이 확인됩니다. 이 통신은 정상 텔레메트리

또는 오류 리포팅처럼 보이도록 위장되어, 단순 모니터링에서는 이상 징후가 잘 드러나지 않게 설계된 것으로 해석됩니다.

(2) 자금 세탁 및 체인 호핑(Chain Hopping)

공격자는 Relay.link 기반 크로스체인 브릿지를 활용해 BTC를 SOL을 거쳐 ETH로 전환하는 방식의 체인 호핑을 사용했습니다. 체인 간 이동이 반복될수록 추적과 환수 난이도가 급격

히 올라가며, 단일 체인 관점의 탐지·차단을 피하기 위한 난독화(Obfuscation) 전략으로 기능합니다.

(3) 최종 유입 목적지(서비스 제공자/VASP)

탈취 자금 중 약 57.4%(약 USD 4.15M)가 중앙화 거래소 및 인스턴트 교환 서비스로 유입된 것으로 확인되며, 주요 유입처로 ChangeNOW, KuCoin, HTX 등이 식별됩니다. 이 구간

은 향후 동결 요청, 수사 협조, 자금 환수 절차에서 가장 현실적인 접점이 됩니다.

1.4 분석 근거 및 산정 기준

본 분석은 온체인 트랜잭션 데이터와 공격자 인프라(C2) 통신 정황을 교차 검증해 결론을 도출했습니다. 피해 규모 산정은 사건 발생 시점 기준의 가격 스냅샷을 적용했고, 유동성이 없

거나 스팸 성격으로 판단되는 토큰 및 극소액 더스팅 거래는 제외했으며, 피해자 지갑 주소는 고유 주소 기준으로 중복을 제거했습니다.

2. 침해 사고 재구성 및 기술적 분석

2.1 공격 타임라인 및 실행 단계

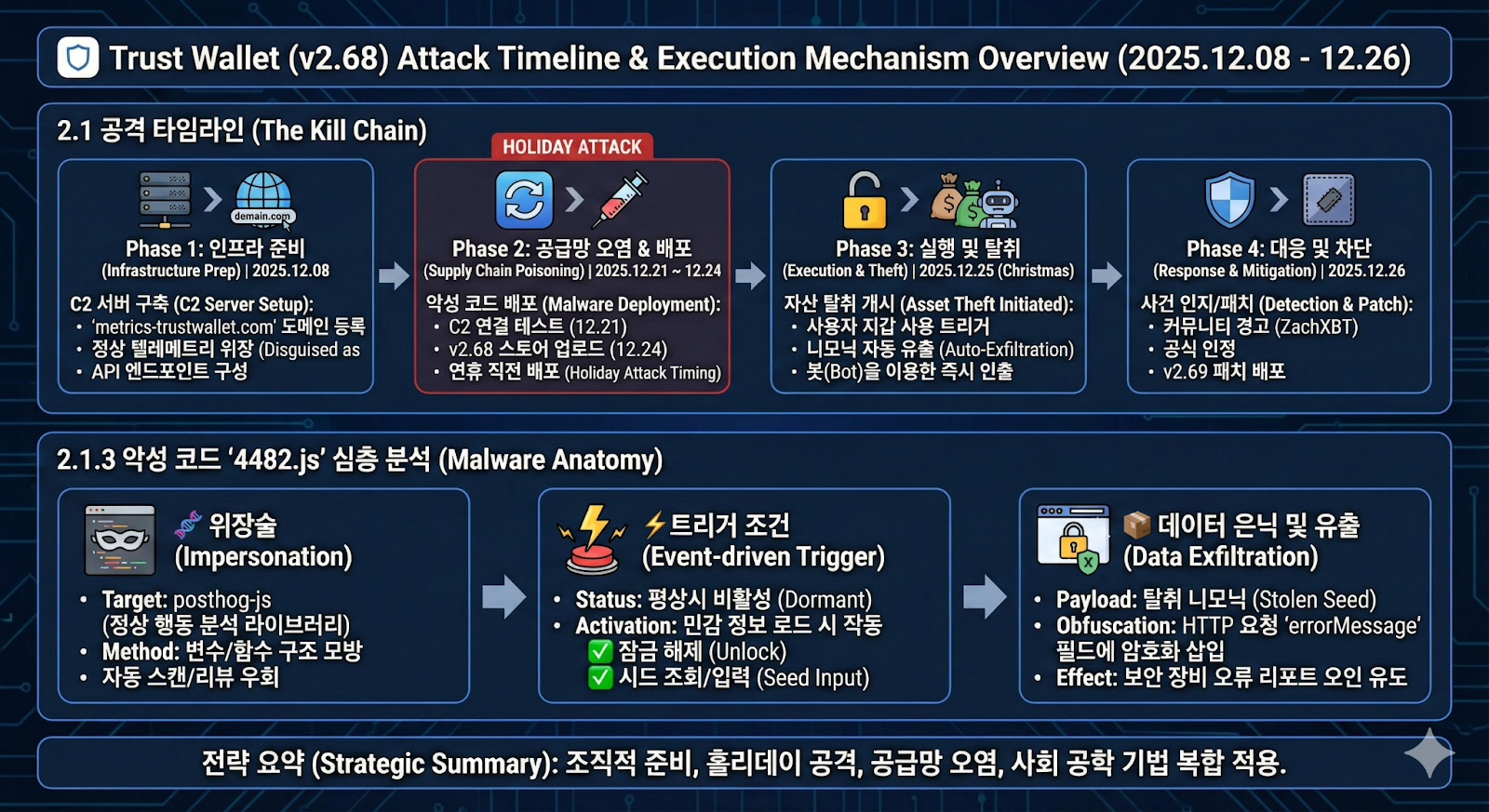

이번 공격은 단발성 사고라기보다, 최소 3주 이상 사전 준비가 이뤄진 조직적 침해로 평가됩니다. 공격자는 (1) 인프라 구축, (2) 악성 코드 개발·검증, (3) 공급망을 통한 배포, (4) 자산

탈취 및 세탁으로 이어지는 단계를 계획적으로 실행했습니다.

2.1.1 인프라 준비 단계 (2025.12.08)

사건 발생 약 2주 전인 12월 8일, 공격자는 metrics-trustwallet.com 도메인을 등록하며 공격 기반을 마련했습니다 [1]. 도메인 명칭은 트러스트 월렛의 성능 모니터링 또는 텔레메트

리 서버로 오인되도록 설계된 것으로 보이며, 합법 서비스와의 혼동을 유도하는 전형적인 위장 전략입니다.

등록 대행업체(Registrar)는 ‘NICENIC INTERNATIONAL’로 확인되었고, 이 단계에서 공격자는 C2(Command & Control) 서버와 데이터 수집용 API 엔드포인트(api.metrics-t

rustwallet.com)를 구성해 탈취 정보가 안정적으로 수집·저장될 수 있는 구조를 먼저 완성한 것으로 보입니다.

2.1.2 공급망 오염 및 배포 (2025.12.21 ~ 12.24)

12월 21일부터 C2 서버로 향하는 초기 접속 쿼리가 관측되었으며, 이는 공격자가 악성 코드의 동작(수집·전송·은닉)이 실제 환경에서 의도대로 작동하는지 점검한 시점으로 추정됩니다.

이후 12월 24일, 크리스마스 연휴 직전 시점에 악성 코드가 포함된 트러스트 월렛 브라우저 확장 프로그램 v2.68이 구글 크롬 웹 스토어에 업로드되었습니다.

이 타이밍은 휴일 기간 동안 모니터링·대응 역량이 약해질 수 있다는 점을 노리는 ‘홀리데이 공격(Holiday Attack)’ 패턴과도 부합합니다.

2.1.3 악성 페이로드 4482.js 분석

분석 결과, 핵심 악성 행위는 확장 프로그램 내부에 은닉된 4482.js 파일에서 수행된 것으로 확인됩니다 [3]. 공격자는 탐지 회피와 분석 지연을 동시에 노린 복합 기법을 적용한 것으로

보입니다.

(1) 정상 라이브러리 사칭(Impersonation)

악성 코드는 오픈소스 사용자 행동 분석 라이브러리인 posthog-js 형태로 위장했습니다. 코드 구조와 네이밍(변수·함수명), 호출 패턴을 정상 분석 도구와 유사하게 구성해 자동 스캔

이나 단순 코드 리뷰를 우회하려 한 정황이 확인됩니다

(2) 이벤트 기반 트리거(Event-driven Trigger)

악성 로직은 상시 실행되는 형태가 아니라, 사용자가 지갑 잠금 해제를 위해 비밀번호를 입력하거나 시드 구문을 입력하는 등 민감 정보가 실제로 생성·노출되는 특정 이벤트에서만 활

성화되도록 설계되었습니다. 예를 들어 GET_SEED_PHRASE 호출 등 조건이 충족될 때만 동작하도록 구현되어, 평상시에는 이상 징후가 드러나지 않게 했습니다.

(3) 데이터 은닉(Data Hiding)

탈취한 니모닉 데이터는 평문으로 전송되지 않았고, HTTP 요청의 errorMessage 등 비정형 필드에 암호화된 형태로 숨겨 C2 서버로 전송된 것으로 분석됩니다. 이 방식은 네트워

크 보안 장비(IDS/IPS)나 트래픽 분석 과정에서 해당 통신이 단순 오류 리포팅 또는 로그 전송으로 오인되도록 만들어 탐지 가능성을 낮춥니다.

2.1.4 자금 탈취 및 대응 (2025.12.25 ~ 12.26)

12월 25일(크리스마스 당일), v2.68로 업데이트한 사용자가 지갑을 실제로 사용(잠금 해제·시드 입력 등)하는 순간 니모닉이 유출되었고, 공격자는 자동화된 스위핑 봇(Sweeping

Bot)을 통해 피해 자산을 신속히 탈취했습니다.

이후 온체인 조사자 ZachXBT 및 0xakinator의 경고를 계기로 커뮤니티 내에서 사건이 확산되기 시작했으며, 트러스트 월렛은 12월 26일 침해 사실을 공식 인정하고 v2.69 패치 버

전을 배포했습니다

3. 상세 피해 현황 및 포렌식 피해 분석 요약

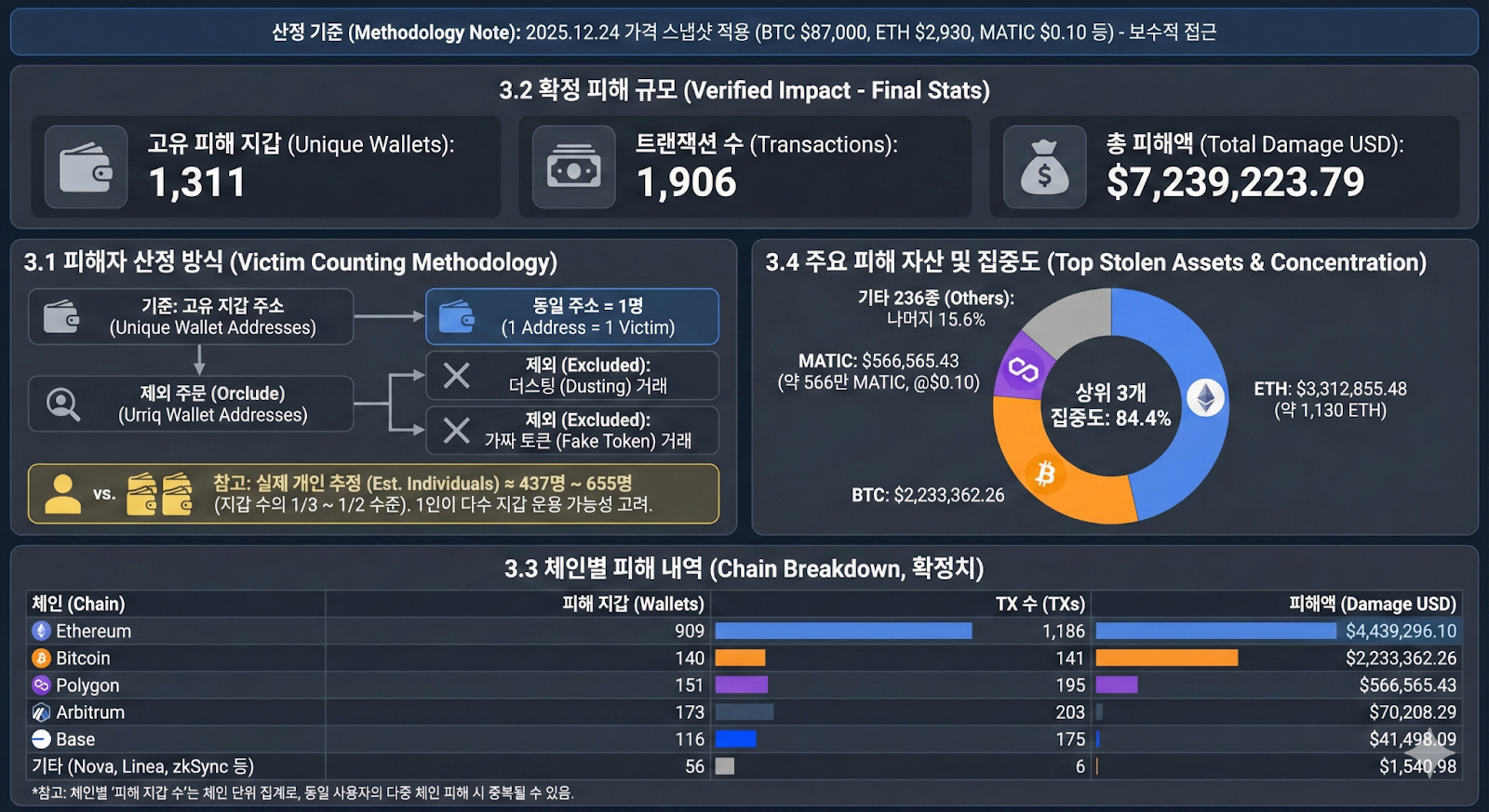

피해액 산정 기준

피해액은 사건 발생일인 2025년 12월 24일 시점의 가격 스냅샷(BTC $87,000, ETH $2,930, MATIC $0.10 등)을 기준으로 동일한 산정 규칙을 엄격히 적용했습니다. 이는 사건 이후

시세 변동으로 인해 피해 규모가 과대 또는 과소 추정되는 것을 방지하기 위한 보수적 접근입니다.

3.1 피해자 산정 방식

본 보고서의 피해자 수 통계는 “고유 지갑 주소(Unique Wallet Addresses)”를 기준으로 산정했습니다.

- 동일 지갑 주소는 1명의 피해자로 계산합니다.

- 동일 주소에서 여러 트랜잭션이 확인되더라도, 지갑 주소가 동일하면 1명으로 집계합니다.

- 더스팅(Dusting) 거래는 제외했습니다.

- 가짜 토큰(Fake Token) 거래는 제외했습니다.

참고: 실제 개인(Individuals) 피해자 수의 한계

산정된 피해자 수 1,311명은 “지갑 주소 수”입니다. 블록체인 사용자 특성상 1인이 여러 지갑을 운용하는 경우가 흔하기 때문에(자산 분산, 용도 분리, 프라이버시 목적 등), 실제 피해 개인 수는 이보다 적을 수 있습니다. 일반적인 중복 소유 가능성을 감안하면, 실제 개인 피해자 수는 약 437명~655명(지갑 수의 1/3~1/2 수준)으로 추정될 여지가 있습니다.

3.2 확정 피해 규모

최종 확정치(검증 결과)는 다음과 같습니다.

- 고유 피해 지갑(주소): 1,311

- 트랜잭션 수: 1,906

- 총 피해액(USD): 7,239,223.79

3.3 체인별 피해 내역

체인별 피해는 EVM 호환 체인과 비트코인 네트워크 양쪽에서 모두 확인되었으며, 총액 기준으로는 이더리움 네트워크가 가장 큰 비중을 차지합니다.

- Ethereum: 피해 지갑 909, TX 1,186, 피해액 $4,439,296.10

- Bitcoin: 피해 지갑 140, TX 141, 피해액 $2,233,362.26

- Polygon: 피해 지갑 151, TX 195, 피해액 $566,565.43

- Arbitrum: 피해 지갑 173, TX 203, 피해액 $70,208.29

- Base: 피해 지갑 116, TX 175, 피해액 $41,498.09

- 기타(Nova, Linea, zkSync 등): 피해 지갑 56, TX 6, 피해액 $1,540.98

참고: 체인별 “피해 지갑 수”는 체인 단위로 집계된 값이므로, 동일한 사용자가 여러 체인에서 피해를 입은 경우 중복 집계될 수 있습니다. 또한 브릿지/스왑 구간의 라벨링 및 분류 방식에 따라 일부 항목이 별도 분류되거나 중복 반영되는 경우가 있어, 체인별 수치를 단순 합산했을 때 전체 합계와 소폭 차이가 날 수 있습니다.

3.4 주요 피해 자산 및 집중도 (Top Stolen Assets & Concentration)

탈취된 자산 종류는 총 239종으로 확인되지만, 금전적 피해는 소수의 핵심 자산에 강하게 집중되어 있습니다.

- 상위 3개 자산(ETH, BTC, MATIC) 집중도: 전체 피해액의 84.4%

- ETH: $3,312,855.48 (약 1,130 ETH)

- BTC: $2,233,362.26

- MATIC: $566,565.43 (약 566만 MATIC, 당시 $0.10 적용)

참고: 스테이블코인 피해

USDT: $539,643.99 (전체의 약 7.5%)

3.5 심층 인사이트 (Deep Insights)

(1) 비트코인 피해의 특수성: “피해자 수는 적지만 금액이 크다”

비트코인 네트워크는 피해 지갑 수가 140개로 전체의 약 10.7% 수준이지만, 피해 금액은 $2,233,362.26로 전체의 약 30.9%를 차지합니다. 지갑당 평균 피해액도 약 $15,953로 높

게 나타납니다.

해석: 트러스트 월렛에서 비트코인을 보유한 일부 사용자가 해당 지갑을 트레이딩 목적보다 장기 보관(콜드 스토리지 대용) 성격으로 활용했을 가능성이 있으며, 그 결과 “소수 지갑에 고

액 피해가 집중”되는 패턴이 형성된 것으로 보입니다.

(2) 피해 집중도와 ‘고래(Whale)’ 영향: 분포 왜곡의 핵심 변수

피해는 전형적인 롱테일(Long-tail) 구조를 보입니다. 다수의 소액 피해 지갑이 존재하는 동시에, 소수의 대형 피해 지갑이 총 피해액을 크게 끌어올립니다.

예를 들어, Top Victim #1(0x062a31bd836cecb1b6bc82bb107c8940a0e6a01d)의 피해 규모는 약 $2,566,742.43 수준으로, 전체 피해액($7,239,223.79)의 약 35.5%를

차지합니다. 이 단일 지갑을 제외하면, 나머지 1,310개 지갑의 평균 피해액은 약 $3,566.78로 낮아집니다(전체 평균 $5,521.91 대비 유의미하게 감소).

의미: 감염 범위는 넓었지만, ‘최종 피해 총액’은 일부 대형 피해 지갑의 존재에 의해 크게 확대되는 구조입니다. 따라서 대응 역시 (1) 상위 피해자 중심의 빠른 동결·환수 트랙과 (2) 다수

일반 피해자 대상의 표준화된 차단·신고·안내 트랙을 병행하는 것이 효율적입니다.

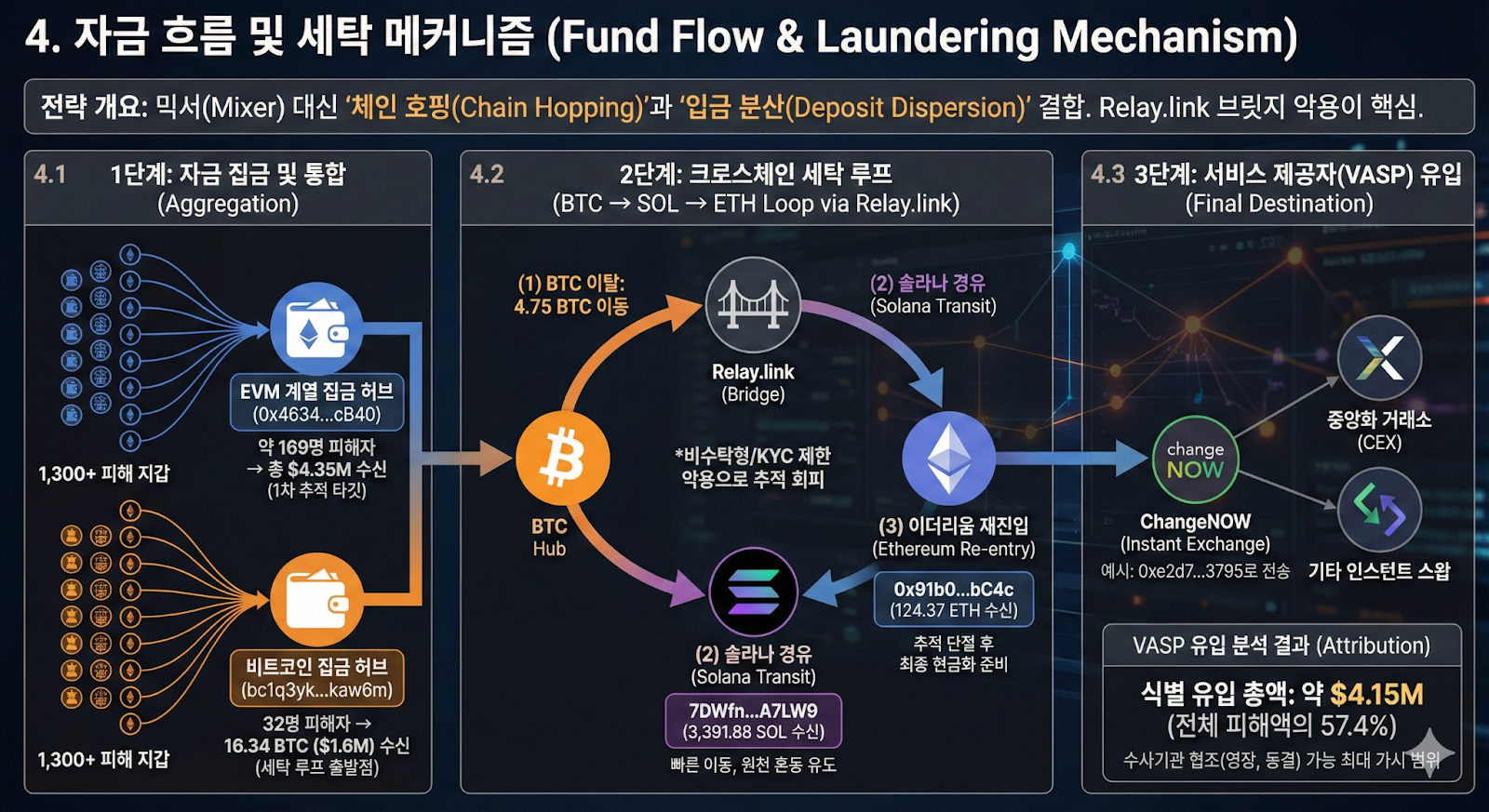

4. 자금 흐름 및 세탁 메커니즘

공격자는 탈취 자금을 “한 번에 섞어버리는” 전통적 믹서(Mixer) 방식보다, 서로 다른 블록체인 네트워크를 반복적으로 오가는 체인 호핑(Chain Hopping)과 중앙화 거래소/인스턴트 스왑 서비스의 입금 주소를 다수로 분산시키는 방식(Deposit Dispersion)을 결합했습니다.

4.1 1단계: 자금 집금 및 통합 (Aggregation)

탈취 직후 공격자는 1,300여 개 피해 지갑에서 나온 자금을 관리 가능한 소수의 중간 집금 지갑(Intermediate Aggregator)으로 모았습니다. 이는 (1) 가스비 최적화, (2) 후속 세탁 작업의 자동화, (3) 수사·분석을 어렵게 만드는 “집중-분산” 전술의 출발점입니다.

A) EVM 계열 집금 허브

- 주소: 0x463452C356322D463B84891eBDa33DAED274cB40

- 요약: 약 169명의 피해자로부터 총 약 435만 달러를 수신

- 의미: EVM 계열 탈취 자금의 60% 이상이 이 지점을 통과한 것으로 확인되며, 수사 관점에서 가장 중요한 1차 추적 타깃입니다.

B) 비트코인 집금 허브

- 주소: bc1q3ykewj0xu0wrwxd2dy4g47yp75gxxm565kaw6m

- 요약: 32명의 피해자로부터 16.34 BTC(약 160만 달러)를 수신

- 의미: 이후 크로스체인 세탁 루프가 시작되는 “출발 지점”으로 기능합니다.

4.2 2단계: 크로스체인 세탁 (BTC → SOL → ETH 루프)

이번 분석에서 기술적으로 가장 중요한 발견은, 공격자가 비트코인 추적을 단절시키기 위해 솔라나(Solana)와 이더리움(Ethereum)을 경유하는 3단계 세탁 루프를 구축했다는 점입니다. 단일 체인 익스플로러만 보는 방식으로는 추적이 끊기도록 설계되어 있으며, Relay.link가 그 연결고리 역할을 했습니다.

(1) 비트코인 이탈(BTC Exit)

- 출발: 비트코인 집금 지갑 bc1q3yk…

- 행동: 약 4.75 BTC(당시 약 $465,500)를 Relay.link로 전송

- 의도: 비트코인의 UTXO 기반 추적 흐름을 끊고, 브릿지 내부로 자금을 “이동”시켜 출처 연결을 약화시키기 위함

(2) 솔라나 경유(Solana Transit)

- 도착: 7DWfnYqLzAjsKsPcNmZU24p8mbPSNyrQhGJBMn7A7LW9

- 수신: 약 3,391.88 SOL

- 행동: 솔라나로 옮긴 뒤, 짧은 체류 후 다시 Relay.link를 통해 이더리움으로 이동 준비

- 의미: 솔라나의 빠른 처리 속도와 낮은 수수료 환경은, 공격자가 짧은 시간 안에 스왑(Swap)·분할·재이동을 반복해 원천을 흐리는 데 유리합니다.

(3) 이더리움 재진입 및 현금화(Ethereum Re-entry)

- 도착: 0x91b05D18A916e4834E48378B3A4f1391C489bC4c

- 수신: 약 124.37 ETH(약 $364,404 가치)

- 후속: 수신 직후 ChangeNOW 입금 주소 0xe2d7adc202f7aeb2ede69b52a53ef340b5933795로 전송

분석 결론

이 루프는 “한 체인 안에서 끝까지 따라가는” 수사·추적 방식을 무력화하기 위한 회피 기동입니다. 특히 Relay.link가 비수탁형(Non-custodial) 구조로 운영되고 KYC 접점이 제한적이라는 점을 악용해, 추적 연결을 느슨하게 만드는 데 성공한 것으로 보입니다.

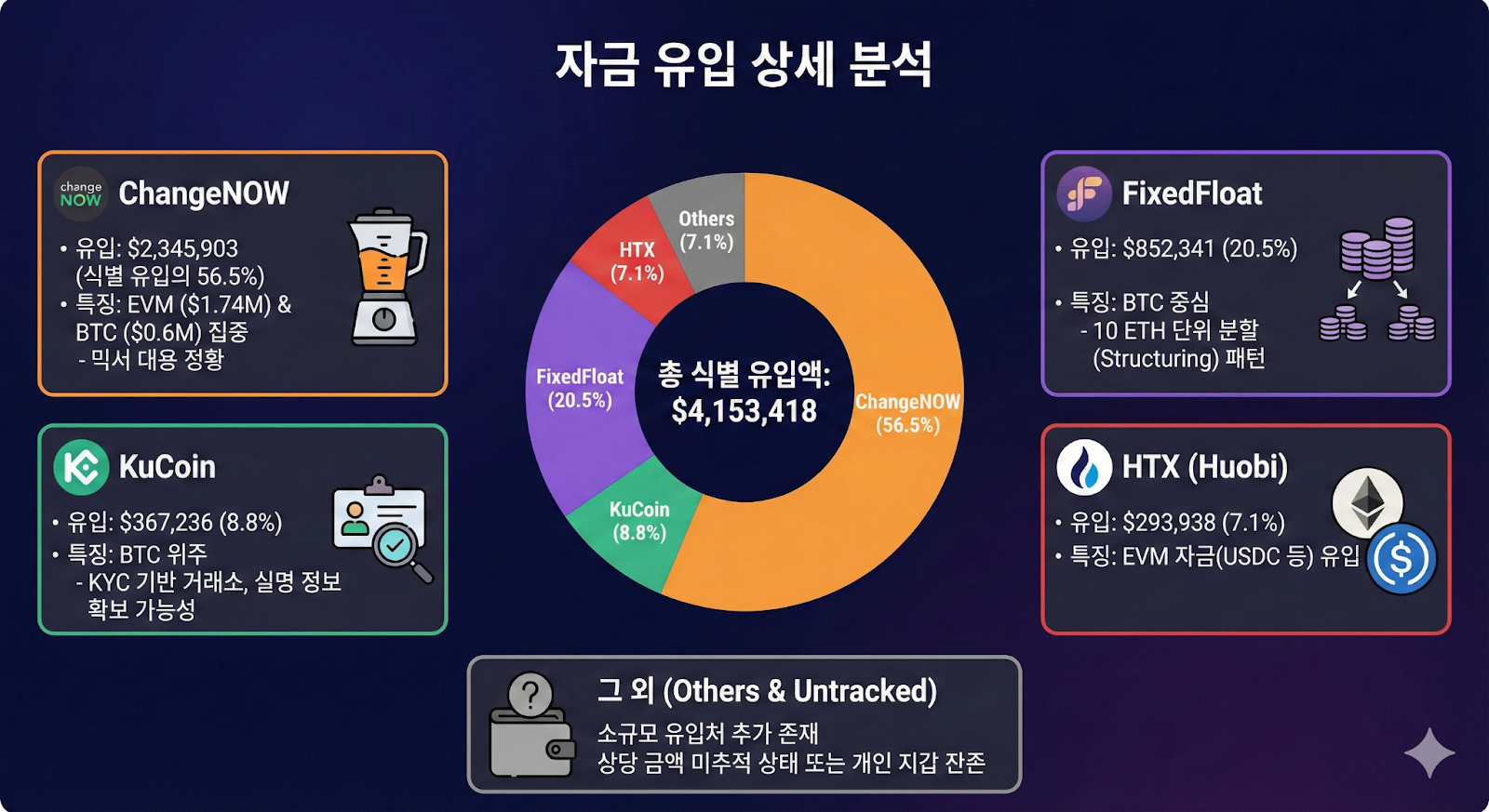

4.3 서비스 제공자(VASP) 유입 및 Attribution

최종 단계에서 자금은 중앙화 거래소(CEX) 또는 인스턴트 교환 서비스(Instant Exchange)로 유입됩니다. 분석 결과, 식별된 유입 총액은 약 415만 달러로, 전체 피해액의 약 57.4%

에 해당합니다. 이는 수사기관이 영장 집행, KYC/로그 확보, 동결 조치 등을 통해 실제 회수 가능성을 검토할 수 있는 “최대 가시 범위”를 의미합니다.

4.3.1 주요 유입처(상위) 요약

- ChangeNOW

- 유입: $2,345,903 (식별 유입의 56.5%)

- 특징: EVM(약 $1.74M)과 BTC(약 $0.6M) 양쪽에서 집중적으로 사용. 실질적으로 “믹서 대용”처럼 활용된 정황이 강함.

- FixedFloat

- 유입: $852,341 (20.5%)

- 특징: BTC 중심 유입. 10 ETH 단위로 쪼개 입금하는 분할(Structuring) 패턴이 관측됨.

- KuCoin

- 유입: $367,236 (8.8%)

- 특징: BTC 위주. KYC 기반 거래소이므로 계정 실명 정보 확보 가능성이 상대적으로 높음.

- HTX(Huobi)

- 유입: $293,938 (7.1%)

- 특징: EVM 자금(USDC 등) 유입 확인.

- 그 외

- 소규모 유입처가 추가로 존재하며, 한편으로는 상당 금액이 미추적 상태이거나 개인 지갑에 잔존하는 것으로 보임.

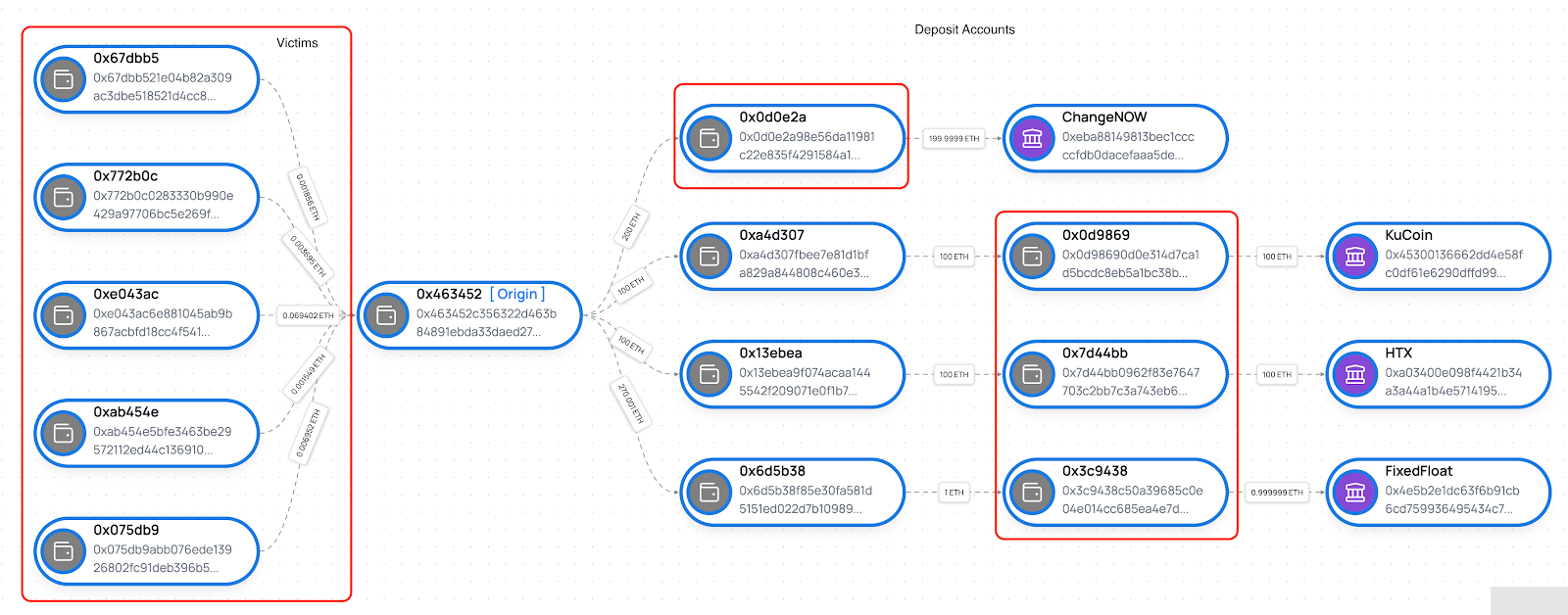

암호화폐 자금 이동 및 분산 경로 예시

이 다이어그램은 다수의 피해자(Victims) 지갑에서 발생한 자금이 'Origin' 지갑(0x463452)으로 집금된 후, 추적을 어렵게 하기 위해 여러 중간 지갑을 거쳐 ChangeNOW,

KuCoin, HTX, FixedFloat 등 다양한 거래소 및 서비스(Deposit Accounts)로 최종 분산 이체되는 자금 세탁 흐름을 보여줍니다.

출처:CATV

수사 포인트: ChangeNOW의 비중

ChangeNOW가 식별 자금의 과반(56.5%)을 처리했다는 점은 사건 해결 관점에서 결정적입니다. “가입 없는 교환”을 표방하더라도, 대규모·고위험 유입이 감지되면 내부 리스크 정책

에 따라 거래 보류, 추가 검증(KYC 요구), 자금 동결이 발생할 수 있습니다. 즉, ChangeNOW 대응이 곧 회수 가능성과 직결됩니다.

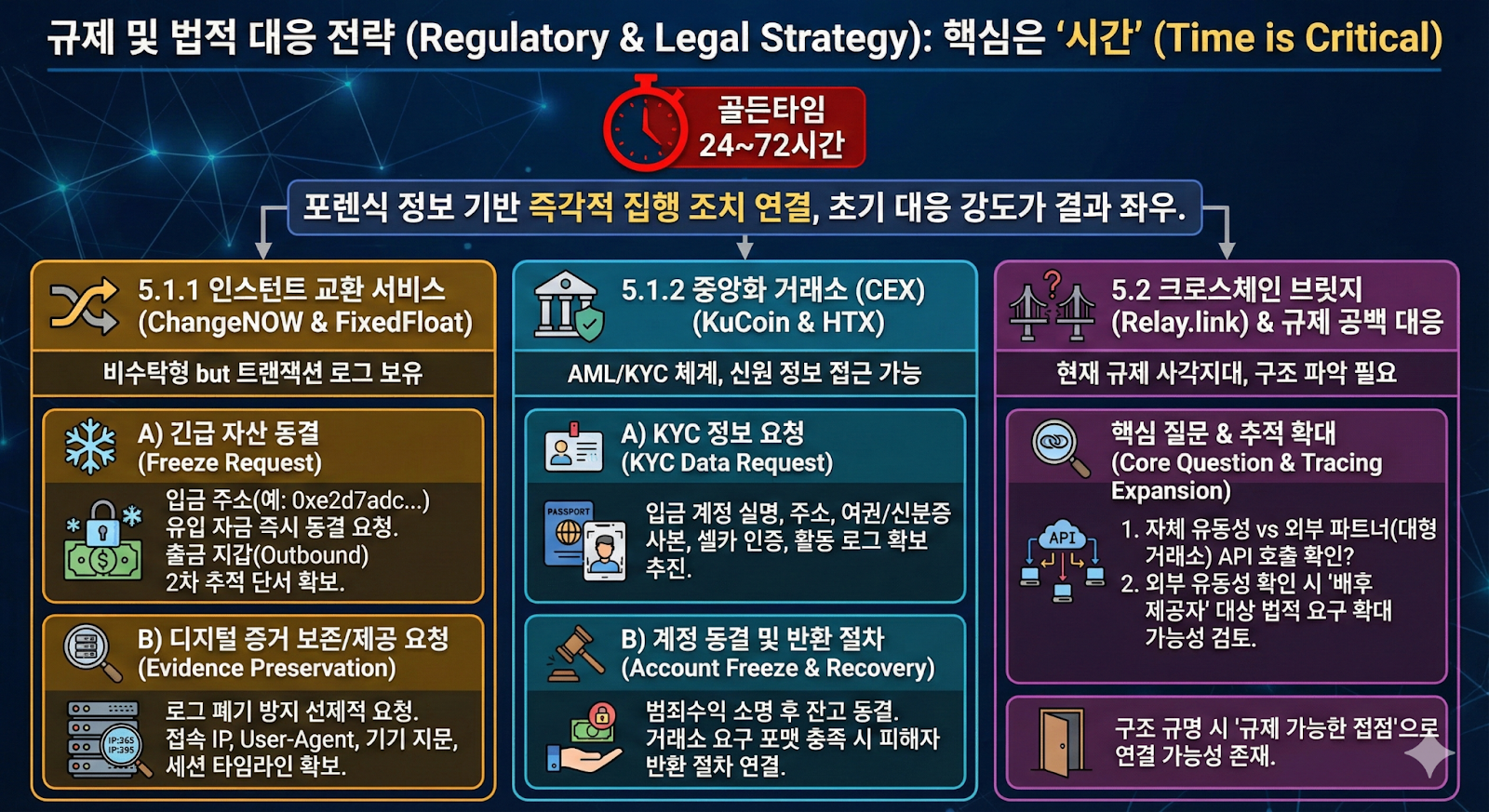

5. 규제 및 법적 대응 전략

포렌식 분석으로 확보된 주소, 트랜잭션, 유입 서비스 정보는 즉시 집행 가능한 조치로 연결돼야 합니다. 핵심은 “시간”입니다. 입금 후 자금이 빠르게 스왑·분산·재이동되므로, 초기 24~72시간 내 대응 강도가 결과를 좌우합니다.

5.1 타깃별 대응 전략

5.1.1 ChangeNOW 및 FixedFloat(인스턴트 교환 서비스)

이들 서비스는 비수탁형에 가깝지만, 스왑이 이뤄지는 순간의 트랜잭션 로그 및 운영 메타데이터를 보유합니다. 따라서 다음 조치가 필요합니다.

A) 긴급 자산 동결(Freeze Request)

ChangeNOW 입금 주소(예: 0xe2d7adc…) 및 FixedFloat 입금 주소로 유입된 자금에 대해 즉각적인 동결 요청이 필요합니다.

이미 출금된 경우에도, 출금 지갑(Outbound Address)은 공격자 측 통제 지갑일 가능성이 높아 2차 추적의 핵심 단서가 됩니다.

B) 디지털 증거 보존 및 제공 요청

거래 시점의 접속 IP, User-Agent, 디바이스/브라우저 지문(가능 범위), 세션 타임라인 등은 공격자 위치·사용 기기 추정에 직접적으로 도움이 됩니다. “증거 보존 요청

(Preservation Request)”을 먼저 보내 로그 폐기를 막고, 이후 법적 절차로 제출을 요구하는 흐름이 바람직합니다.

5.1.2 KuCoin 및 HTX(중앙화 거래소)

이들 거래소는 AML/KYC 체계를 갖추고 있어, 계정 단위로 신원 정보 접근 가능성이 상대적으로 높습니다.

A) KYC 정보 요청

예: KuCoin 입금 주소(0x0d986… 등)로 유입된 계정의 실명, 주소, 여권/신분증 사본, 셀카 인증, 계정 활동 로그 등 확보를 추진해야 합니다.

B) 계정 동결 및 반환 절차

범죄수익임을 소명할 수 있다면, 해당 계정 잔고의 동결 및 피해자 반환(또는 수사기관 보관) 절차로 연결될 수 있습니다. 실무적으로는 거래소별 요구 포맷(사건번호, 관할기관 공

문, 주소·TX 해시 목록, 피해자 진술서 등)을 충족해야 합니다.

5.2 크로스체인 브릿지(Relay.link)와 규제 공백 대응

Relay.link 경로는 현재 규제 사각지대에 놓여 있습니다. 그러나 구조를 더 파고들면 실마리가 생길 수 있습니다.

확인해야 할 핵심 질문은 다음입니다.

- Relay.link가 자체 유동성 풀로 스왑을 처리하는지, 또는 외부 파트너(대형 거래소/유동성 제공자)의 유동성을 API 형태로 호출하는지

- 외부 유동성(예: 대형 거래소 연동)이 확인된다면, 그 “배후 유동성 제공자”를 대상으로 법적 요구(영장·공조 요청)를 확대할 수 있는지 구조가 밝혀질수록, 브릿지 내부에서 끊긴 것처럼 보이던 연결고리가 다시 “규제 가능한 접점”으로 이어질 가능성이 있습니다.

6. 결론 및 제언

이번 트러스트 월렛 침해 사고는 확정 피해액 약 724만 달러 규모로, 소프트웨어 공급망 취약성이 사용자 자산에 얼마나 치명적인 결과를 초래할 수 있는지 분명히 보여줍니다. 공격자는 사전 인프라 구축, 정식 업데이트 채널을 악용한 배포, 그리고 크로스체인 호핑 기반 세탁까지 단계적으로 실행할 만큼 높은 준비도와 기술 역량을 드러냈습니다.

다만 “완전범죄”를 노리더라도, 온체인 데이터의 투명성 때문에 모든 흐름을 영구히 숨기기는 어렵습니다. BTC → SOL → ETH → ChangeNOW로 이어지는 주요 경로는 이미 식별되었고, 전체 피해액의 57% 이상이 수사 가능한 서비스(거래소/교환 서비스)로 유입된 정황은 자산 동결 및 회수 가능성을 남깁니다.

이제 핵심은 신속한 실행입니다.

- 수사기관: 보고서에 명시된 핵심 입금 주소와 자금 흐름도를 기반으로 국제 공조 수사를 즉시 개시하고, 동결·증거 보존 절차를 우선순위로 집행해야 합니다.

- 피해자: 공식 절차(수사 협조, 민형사 조치, 거래소 동결 요청)를 통해 권리 구제를 진행하되, 2차 사기 시도를 경계해야 합니다.

- 지갑 서비스 제공자: 코드 서명(Code Signing) 검증 강화, 서드파티 라이브러리 감사 체계, 이상 트랜잭션 패턴 실시간 탐지 및 경보 체계 도입이 시급합니다.

최종 권고: 2차 사기(Recovery Scam) 경고

피해자에게 “해킹 자금을 복구해주겠다”며 접근하는 2차 사기가 빈번합니다. 공식 수사기관 및 트러스트 월렛의 공식 채널을 통한 절차 외에는 신뢰하지 말아야 합니다.

40 reads